Dalam dunia jaringan komputer, keamanan adalah salah satu aspek yang paling penting. Salah satu alat yang digunakan untuk meningkatkan keamanan jaringan adalah Access Control List (ACL). Artikel ini akan membahas secara mendalam tentang ACL Standard dan Extended, serta bagaimana keduanya berfungsi dalam mengatur dan mengamankan lalu lintas data.

Apa itu ACL?

Access Control List (ACL) adalah sekumpulan aturan yang digunakan untuk mengontrol akses ke sumber daya dalam jaringan. ACL berfungsi untuk menentukan siapa yang dapat mengakses data tertentu dan apa yang dapat mereka lakukan dengan data tersebut. Dengan menggunakan ACL, administrator jaringan dapat mengatur lalu lintas data, mencegah akses yang tidak sah, dan meningkatkan keamanan secara keseluruhan.

Jenis-jenis Access Control List (ACL)

Standard ACL

Standard Access Control List (ACL) merupakan jenis ACL yang paling dasar dan berfungsi untuk mengatur akses ke sumber daya dalam jaringan. Fungsi utama dari Standard ACL adalah memfilter lalu lintas berdasarkan alamat IP sumber, sehingga hanya dapat mengizinkan atau menolak akses dari alamat IP tertentu. Dengan menggunakan standard ACL, administrator jaringan dapat membatasi akses ke server atau perangkat tertentu hanya untuk alamat IP yang diizinkan.

Fitur Utama Standard ACL

- Filtering Berdasarkan Source IP/Network:

Standard ACL hanya dapat memfilter lalu lintas berdasarkan alamat IP sumber atau jaringan. Ini berarti bahwa semua jenis trafik dari suatu IP atau jaringan dapat diizinkan atau ditolak, tetapi tidak ada kontrol terhadap protokol yang digunakan. - Penomoran:

Standard ACL menggunakan penomoran mulai dari 1 hingga 99. Ini adalah cara untuk mengidentifikasi dan mengelompokkan ACL yang berbeda dalam konfigurasi perangkat jaringan. - Implementasi Dekat dengan Destination:

Standard ACL sebaiknya diterapkan sedekat mungkin dengan tujuan (destination) untuk meminimalkan lalu lintas yang tidak perlu di jaringan. - Konsep IF – THEN:

Standard ACL menggunakan logika sederhana di mana jika kondisi tertentu terpenuhi (IF), maka tindakan tertentu akan diambil (THEN). - Dua Tindakan:

Hanya ada dua tindakan yang dapat diterapkan dalam standard ACL, yaitu “Permit” (izinkan) dan “Deny” (tolak). - Direction IN & OUT:

Penerapan arah (direction) IN dan OUT ditentukan berdasarkan arah paket dari sumber menuju tujuan. Ini berarti administrator dapat memilih untuk memfilter lalu lintas yang masuk (inbound) atau keluar (outbound) dari perangkat.

Legacy Syntax vs. Modern Syntax Standard ACL

Dalam konfigurasi Standard ACL, terdapat dua jenis penulisan yang dikenal sebagai “Legacy Syntax” dan “Modern Syntax”. Keduanya hanya berbeda dalam cara penulisan, tetapi fungsinya tetap sama. Berikut adalah contoh dari masing-masing:

Standard ACL “Legacy Syntax”

- Masuk ke mode konfigurasi router.

- Buat ACL dengan nomor 1 untuk menolak akses dari alamat IP tertentu.

- Izinkan semua alamat IP lainnya.

- Terapkan ACL pada interface yang diinginkan.

Contoh Konfigurasi:

Router(config)#access-list 1 deny host 192.168.10.2

Router(config)#access-list 1 permit any

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip access-group 1 out

Router(config-if)#exitStandard ACL “Modern Syntax”

- Masuk ke mode konfigurasi router.

- Buat ACL dengan nama “BLOCK_PC2” untuk menolak akses dari alamat IP tertentu.

- Izinkan semua alamat IP lainnya.

- Terapkan ACL pada interface yang diinginkan.

Contoh Konfigurasi:

Router(config)# ip access-list standard BLOCK_PC2

Router(config-std-nacl)# deny host 192.168.211.3

Router(config-std-nacl)# permit any

Router(config-std-nacl)# exit

Router(config)# interface fastEthernet 0/1

Router(config-if)# ip access-group BLOCK_PC2 out

Router(config-if)# exit Jika kita simpulkan, ini hanya berkaitan dengan penamaan. Sekarang, mari kita lanjutkan untuk membahas Extended ACL.

Extended ACL

Dibandingkan dengan Standard ACL, Extended ACL memiliki tingkat kompleksitas yang lebih tinggi. Jenis ACL ini mampu memfilter lalu lintas dengan mempertimbangkan berbagai parameter, seperti alamat IP sumber dan tujuan, protokol yang digunakan (misalnya TCP atau UDP), serta nomor port. Dengan menggunakan Extended ACL, administrator memiliki kontrol yang lebih besar atas lalu lintas yang diizinkan atau ditolak. Misalnya, seorang administrator dapat mengizinkan akses ke web server hanya untuk pengguna yang menggunakan protokol HTTP pada port 80.

Sebelumnya, kita telah membahas Standard Access-List, dan sekarang kita akan melanjutkan dengan Extended Access-List. Extended Access-List ini lebih istimewa karena memungkinkan kita untuk menentukan trafik berdasarkan beberapa kriteria, seperti alamat sumber, alamat tujuan, protokol, nomor port, dan tujuan trafik itu sendiri. Extended ACL menggunakan penomoran mulai dari 100 hingga 199. Berikut adalah beberapa poin penting mengenai Extended ACL:

- Extended Access-List dapat melakukan filtering berdasarkan alamat sumber, alamat tujuan, protokol, dan nomor port.

- Extended Access-List menggunakan nomor 100-199.

- Extended Access-List digunakan untuk keperluan yang lebih spesifik dalam aplikasi, misalnya untuk memblokir layanan telnet.

- Implementasi diterapkan sedekat mungkin dengan sumber.

- Penerapan arah IN & OUT ditentukan berdasarkan arah paket dari sumber menuju tujuan.

Sama halnya dengan Standard ACL, dalam penulisannya, Extended ACL juga memiliki dua jenis sintaks, yaitu Legacy Syntax dan Modern Syntax. Berikut adalah contohnya:

Extended ACL “Legacy Syntax”

R1(config)#access-list 100 deny host 192.168.10.2

R1(config)#access-list 100 permit any

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip access-group 100 out

R1(config-if)#exit Extended ACL “Modern Syntax”

R1(config)#ip access-list extended ACL1

R1(config-ext-nacl)#deny tcp host 192.168.111.2 host 10.10.11.2 eq www

R1(config-ext-nacl)#deny tcp host 192.168.111.3 host 10.10.11.2 eq 443

R1(config-ext-nacl)#permit ip any any

R1(config-ext-nacl)#exit

R1(config)#interface fastEthernet 0/1

R1(config-if)#ip access-group ACL1 out

R1(config-if)#exitSebagai catatan, metode Modern Syntax biasanya lebih populer dengan sebutan Named Access-List. Pembahasan kali ini telah selesai, dan selanjutnya kita akan melakukan konfigurasi atau implementasi dari kedua jenis Access-List ini, yaitu:

- Standard Access-List

- Extended Access-List

Konfigurasi ACL

Standard ACL Modern Syntax

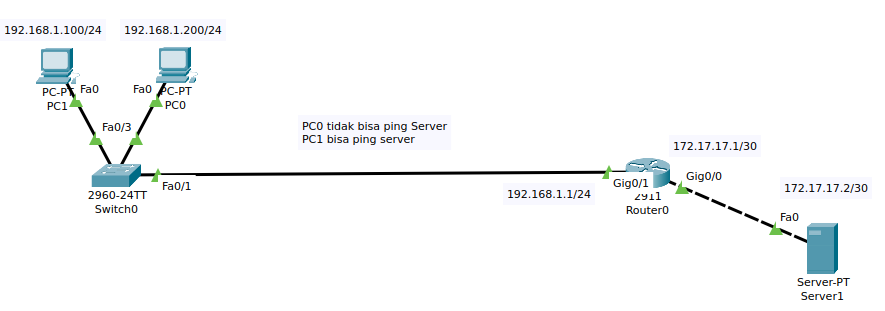

- Topologi

- Konfigurasi

Router>en

Router#configure terminal

Router(config)#hostname R1-Standar-ACL

R1-Standar-ACL(config)#interface gigabitEthernet 0/0

R1-Standar-ACL(config-if)#ip address 172.17.17.1 255.255.255.252

R1-Standar-ACL(config-if)#no shutdown

R1-Standar-ACL(config-if)#exit

R1-Standar-ACL(config)#interface gigabitEthernet 0/1

R1-Standar-ACL(config-if)#ip address 192.168.1.1 255.255.255.0

R1-Standar-ACL(config-if)#no shutdown

R1-Standar-ACL(config-if)#exit

R1-Standar-ACL(config)#ip access-list standard block_pc0

R1-Standar-ACL(config-std-nacl)#deny host 192.168.1.200

R1-Standar-ACL(config-std-nacl)#permit any

R1-Standar-ACL(config-std-nacl)#exit

R1-Standar-ACL(config)#interface gigabitEthernet 0/0

R1-Standar-ACL(config-if)#ip access-group block_pc0 out

R1-Standar-ACL(config-if)#endPada konfigurasi ini, ACL standar dengan nama “block_pc0” dibuat untuk mengontrol akses jaringan. Aturan pertama dalam ACL ini menolak akses dari alamat IP 192.168.1.200, sementara aturan kedua mengizinkan semua lalu lintas lainnya yang tidak ditolak. Setelah menyelesaikan konfigurasi ACL, administrator kembali ke mode konfigurasi global dan memilih antarmuka Gigabit Ethernet 0/0 untuk menerapkan ACL tersebut. Dengan perintah yang diterapkan, ACL “block_pc0” diatur untuk mengontrol lalu lintas keluar dari antarmuka tersebut. Akhirnya, administrator kembali ke mode EXEC setelah menyelesaikan semua konfigurasi.

Extended ACL Modern Syntax

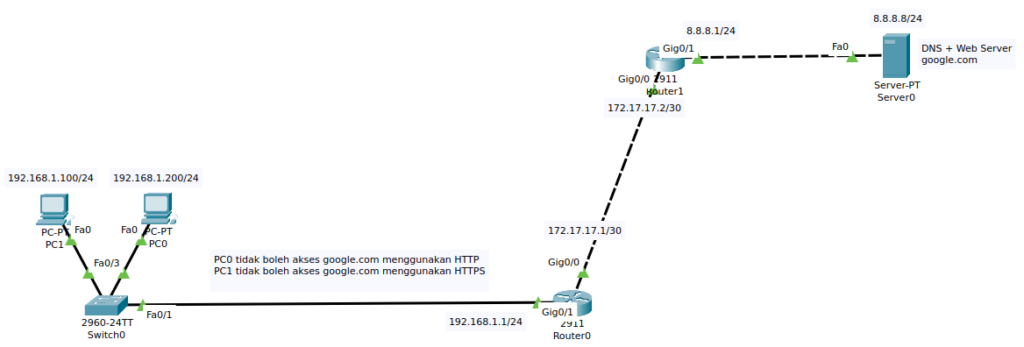

- Topologi

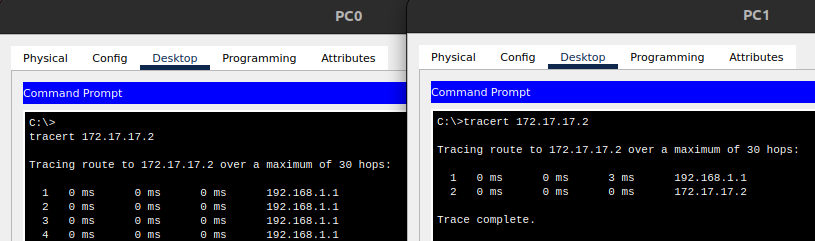

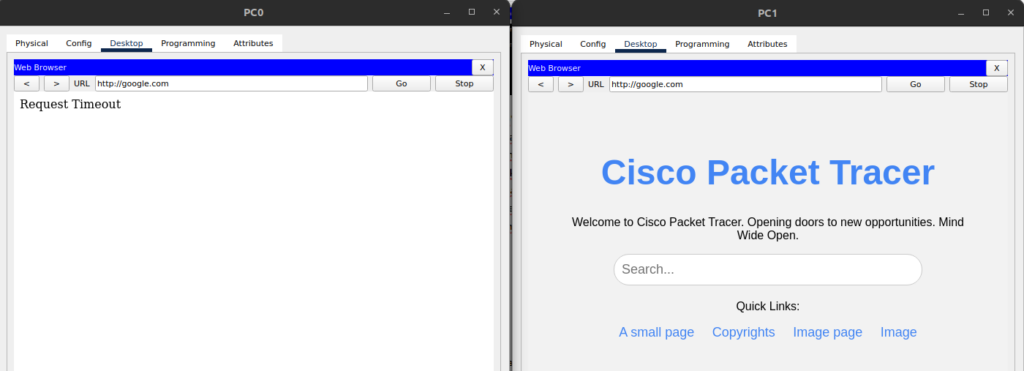

Pada Topologi diatas, ACL extended berperan penting dalam mengontrol akses ke server web Google berdasarkan protokol yang digunakan. PC1 dapat mengakses google.com melalui HTTP, sementara PC0 diblokir dari akses yang sama saat menggunakan HTTPS. Dengan menerapkan ACL extended, administrator jaringan dapat menentukan aturan yang lebih spesifik, seperti membedakan antara jenis lalu lintas (HTTP dan HTTPS), sehingga meningkatkan keamanan dan pengelolaan lalu lintas jaringan.

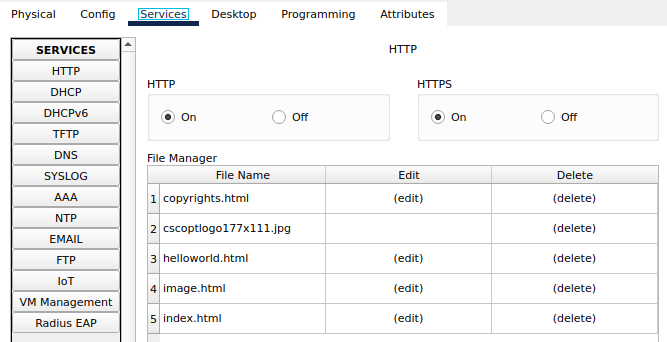

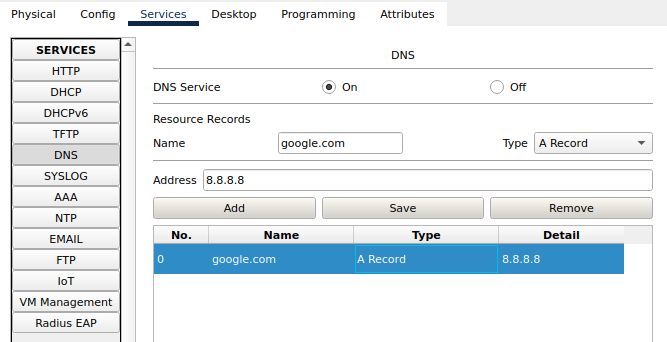

- Konfigurasi DNS + Web Server

Konfigurasi DNS dan Web Server ini menunjukkan pengaturan layanan HTTP dan DNS pada server. Layanan HTTP diaktifkan, memungkinkan server untuk menyajikan halaman web, sementara HTTPS dinonaktifkan. File-file HTML yang dapat diakses, seperti “index.html”. Di bagian DNS, terdapat pengaturan untuk domain “google.com,” yang terhubung ke alamat IP 8.8.8.8 sebagai A Record. Ini memastikan bahwa permintaan untuk google.com akan diarahkan ke alamat IP yang benar, memungkinkan pengguna untuk mengakses konten yang disajikan oleh server dengan efisien.

- Konfigurasi R1-Google

Router>en

Router#configure terminal

Router(config)#hostname R1-Google

R1-Google(config)#interface gigabitEthernet 0/1

R1-Google(config-if)#ip address 8.8.8.1 255.255.255.0

R1-Google(config-if)#no shutdown

R1-Google(config)#interface gigabitEthernet 0/0

R1-Google(config-if)#ip address 172.17.17.2 255.255.255.252

R1-Google(config-if)#no shutdown

R1-Google(config)#ip route 192.168.1.0 255.255.255.0 172.17.17.1

R1-Google(config)#ip access-list extended LIMIT

R1-Google(config-ext-nacl)#deny tcp host 192.168.1.200 host 8.8.8.8 eq 80

R1-Google(config-ext-nacl)#deny tcp host 192.168.1.100 host 8.8.8.8 eq 443

R1-Google(config-ext-nacl)#permit ip any any

R1-Google(config)#interface gigabitEthernet 0/1

R1-Google(config-if)#ip access-group LIMIT out

R1-Google(config-if)#interface gigabitEthernet 0/0

R1-Google(config-if)#ip access-group LIMIT in

R1-Google(config-if)#end- Konfigurasi R0-Client

Router>en

Router#configure terminal

Router(config)#hostname R0-Client

R0-Client(config)#interface gigabitEthernet 0/0

R0-Client(config-if)#ip address 172.17.17.1 255.255.255.252

R0-Client(config-if)#no shutdown

R0-Client(config-if)#exit

R0-Client(config)#interface gigabitEthernet 0/1

R0-Client(config-if)#ip address 192.168.1.1 255.255.255.0

R0-Client(config-if)#no shutdown

R0-Client(config-if)#exit

R0-Client(config)#ip route 8.8.8.0 255.255.255.0 172.17.17.2

R0-Client(config)#endKonfigurasi diatas mencakup pengaturan untuk router R1-Google dan R0-Client. Pada R1-Google, antarmuka GigabitEthernet 0/1 diatur dengan alamat IP 8.8.8.1 dan antarmuka GigabitEthernet 0/0 dengan alamat IP 172.17.17.1. Rute statis ditambahkan untuk mengarahkan lalu lintas ke jaringan 192.168.1.0 melalui 172.17.17.1. ACL extended bernama “LIMIT” diterapkan untuk menolak akses TCP dari alamat IP 192.168.1.200 ke port 80 dan 443, sementara semua lalu lintas IP lainnya diizinkan. Di sisi R0-Client, antarmuka GigabitEthernet 0/0 diatur dengan alamat IP 172.17.17.2 dan 0/1 dengan alamat IP 192.168.1.1, serta rute statis untuk mengarahkan lalu lintas ke 8.8.8.8 melalui 172.17.17.1.

Verifikasi ACL

Standard ACL Modern Syntax

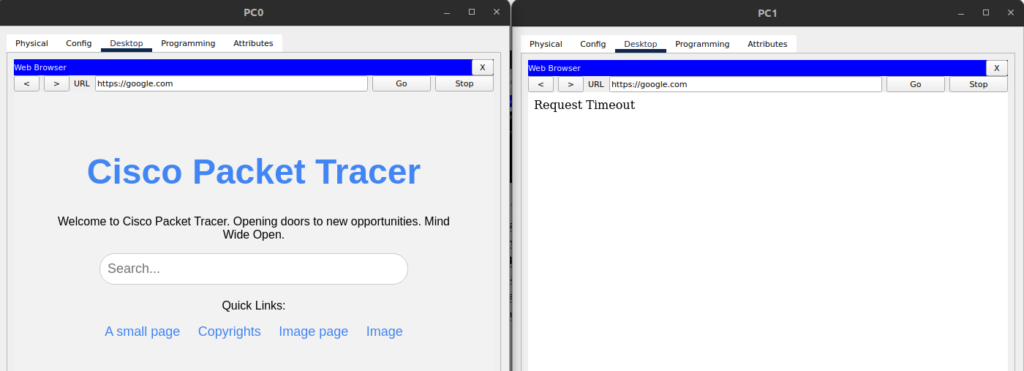

- Hasil ACL Standard

R1-Standar-ACL#show access-lists

Standard IP access list block_pc0

10 deny host 192.168.1.200 (182 match(es))

20 permit any (19 match(es))- Hasil Ping PC ke Server

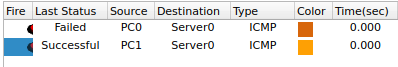

- Hasil Traceroute PC ke Server

Hasil verifikasi menunjukkan bahwa ACL standar “block_pc0” berhasil diterapkan pada router R1, dengan dua aturan yang terdaftar: satu menolak akses dari alamat IP 192.168.1.200, yang telah dicocokkan sebanyak 182 kali, dan satu lagi mengizinkan semua lalu lintas lainnya, yang dicocokkan 19 kali. Hasil ping dari PC0 ke server menunjukkan bahwa ping ke PC1 berhasil, sedangkan ping ke server gagal, mengindikasikan bahwa ACL berfungsi dengan baik dalam memblokir akses dari alamat yang ditentukan. Selain itu, hasil traceroute dari PC0 ke server menunjukkan jalur yang diambil oleh paket, mengonfirmasi bahwa lalu lintas ke server terpengaruh oleh aturan ACL yang diterapkan.

Extended ACL Modern Syntax

Hasil akses yang ditampilkan menunjukkan efek dari konfigurasi ACL extended pada dua PC yang mencoba mengakses situs Google. PC1, yang mencoba mengakses Google melalui port 80 (HTTP), berhasil dan menampilkan halaman sambutan Cisco Packet Tracer. Sebaliknya, ketika PC0 mencoba mengakses Google melalui port 443 (HTTPS), permintaan mengalami timeout, menunjukkan bahwa akses ke port tersebut diblokir oleh ACL yang diterapkan. Ini menegaskan bahwa ACL berfungsi dengan baik dalam membatasi akses berdasarkan protokol dan port yang ditentukan.

Kesimpulan

Access Control List (ACL) adalah alat yang sangat penting dalam menjaga keamanan jaringan. Dengan memahami perbedaan antara ACL Standard dan ACL Extended, administrator dapat merancang dan menerapkan kebijakan keamanan yang lebih efektif. ACL Standard lebih sederhana, sementara ACL Extended menawarkan kontrol yang lebih rinci. Penting untuk selalu memperbarui dan memelihara ACL Standard dan Extended agar tetap relevan dengan kebutuhan jaringan yang terus berkembang.

Reference: Overview and Configure Standard ACL & Extended ACL