Kita tau bahwa perangkat jaringan memiliki harga yang relatif mahal, apalagi brand dan spesifikasi yang dimiliki produk tersebut sangat tinggi, alhasil harganya pun juga akan semakin mahal, naah PNETLab hadir untuk memudahkan kita untuk belajar dan memahami perangkan jaringan tanpa membelinya, dengan cara mensimulasikan perangkat-perangkat jaringan tersebut. Artikel ini akan sedikit membahas tentang PNETLab itu sendiri seperti menambahkan perangkat, routing BGP dan OSPF, VLAN, Firewall, dan juga yang tidak kalah penting adalah mensimulasikan serangan DDoS Mitigation besera cara mencegahnya.

PNETLab juga menyediakan link beserta file yang dapat kita download untuk melakukan simulasi. kamu bisa cek link ini ya -> https://github.com/ishare2-org dan https://labhub.eu.org/

Instalasi

untuk tahap ini pastikan kalian mempunyai spesifikasi komputer atau laptop yang mumpuni, lebih-lebih kamu juga mempunyai bare metal server. setelah itu kamu bisa mengunjungi https://pnetlab.com/pages/documentation?slug=install-PNETlab untuk melihat detail instalasi jika kamu menggunakan VMware, jika kamu mempunyai bare metal server kamu bisa mengikuti https://pnetlab.com/pages/documentation?slug=install-bare-metal

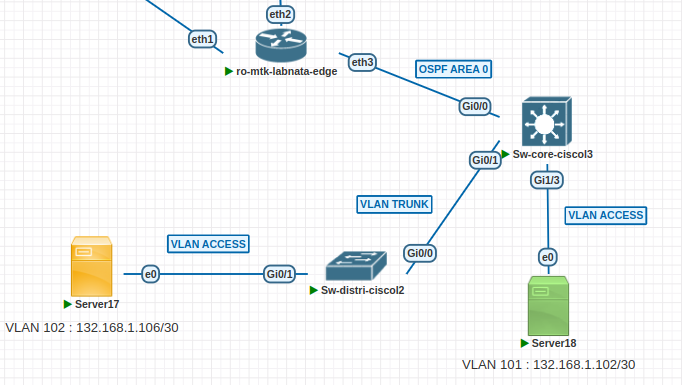

Desain Topologi

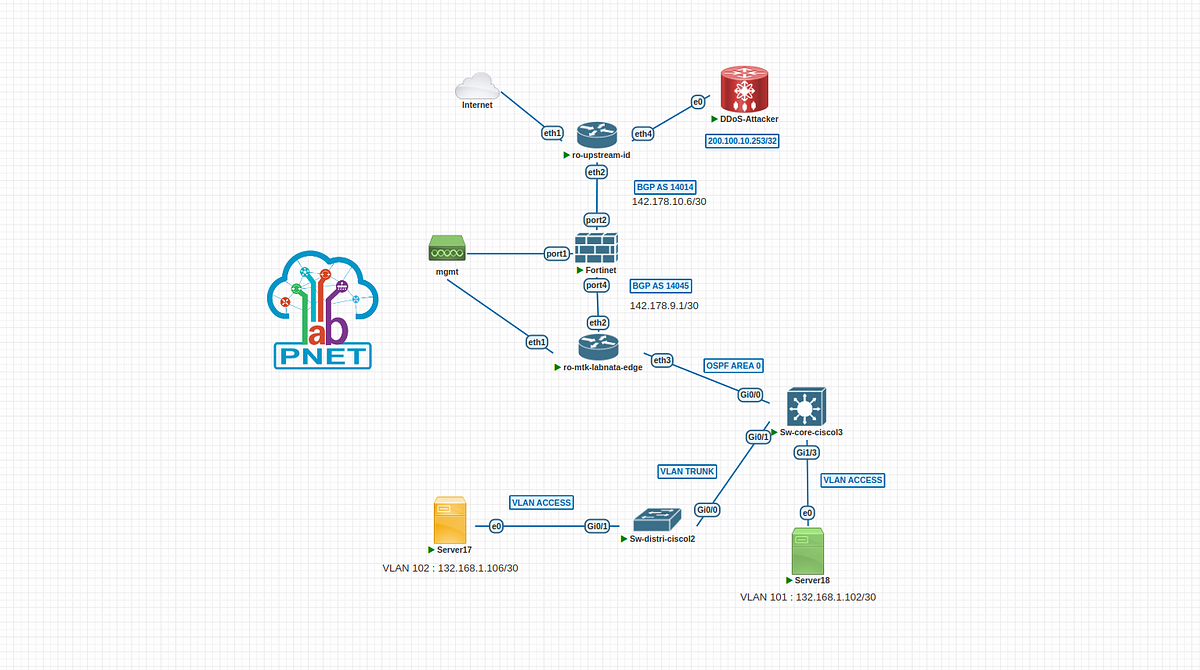

tahap ini kita akan melakukan desain jaringan sesuai dengan kebutuhan kita, kali ini aku akan sedikit memberikan gambaran kecil desain jaringan yang menggunakan teknologi Routing dan VLAN

nah jaringan diatas terdiri dari Router, Firewall, Switch Layer 2, Switch Layer 3 dan client berupa OS Linux (Server)

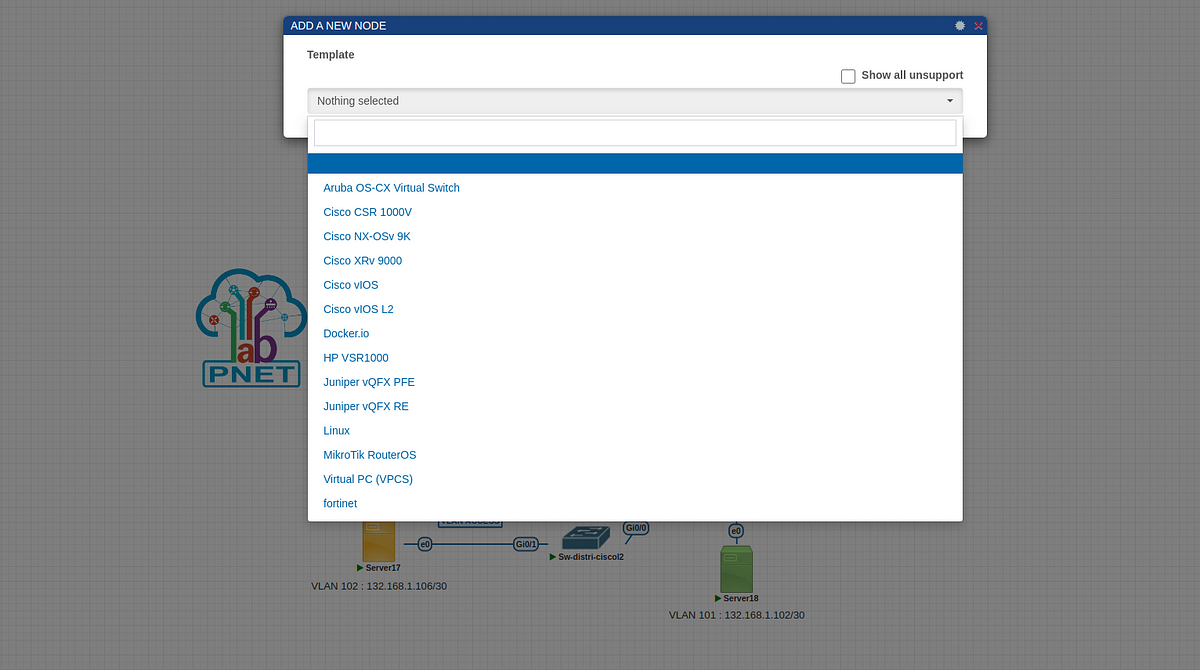

Perangkat

untuk menambahkan perangkat atau Device kamu cukup klik Kanan kemudian pilih Node lalu pilih perangkat atau device yang kamu inginkan

nah untuk perangkat-perangkat tersebut bisa ditambahkan menggunakan FTP seperti FileZilla, untuk tutorial nya menyusul yaa 🙂

Konfigurasi

nah pada tahap konfigurasi, ini aku akan jelaskan secara singkat saja mengingat pembahasan yang dibahas pada artikel ini hanya secara umum saja, untuk secara detail akan aku bahas di artikel selanjutnya

Routing BGP

kenapa routing BGP ? karena kita akan mensimulasikan selayaknya kita memiliki sebuah provider, nah jika kita ingin terhubung ke internet dan perangkat kita bisa diakses oleh umum, maka kita perlu Routing BGP.

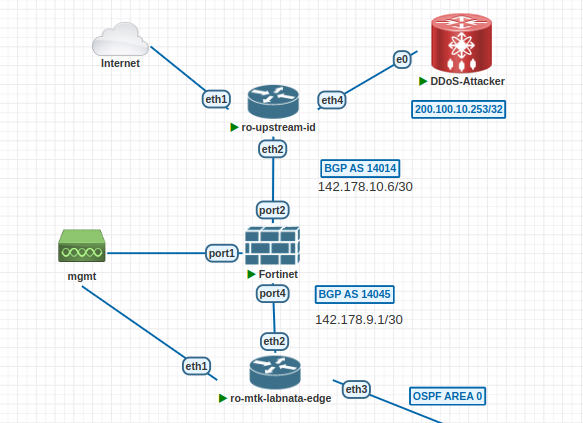

untuk konfigurasi BGP pada desain ini, kita akan menggunakan VLAN sebagai pengubung secara langsung antar router atau Peer-To-Peer dengan dilewatkan Firewall,

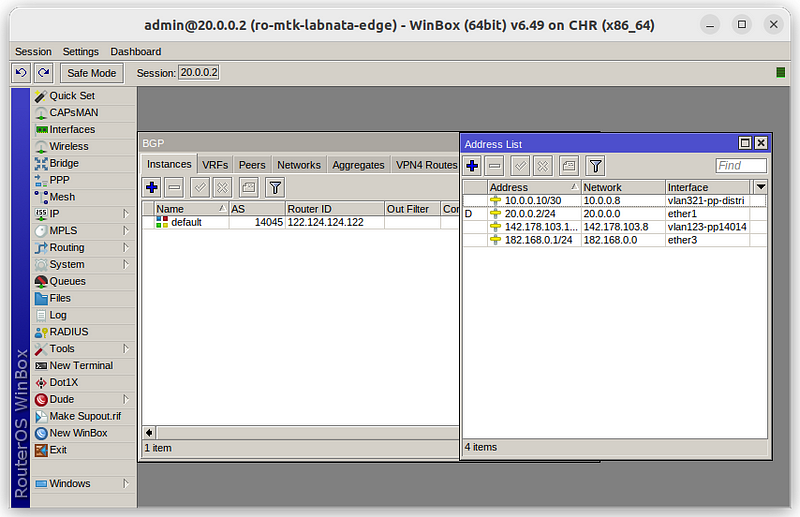

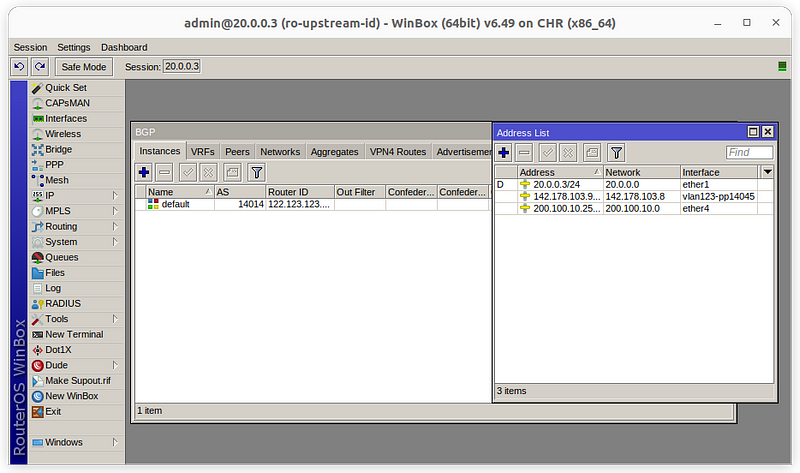

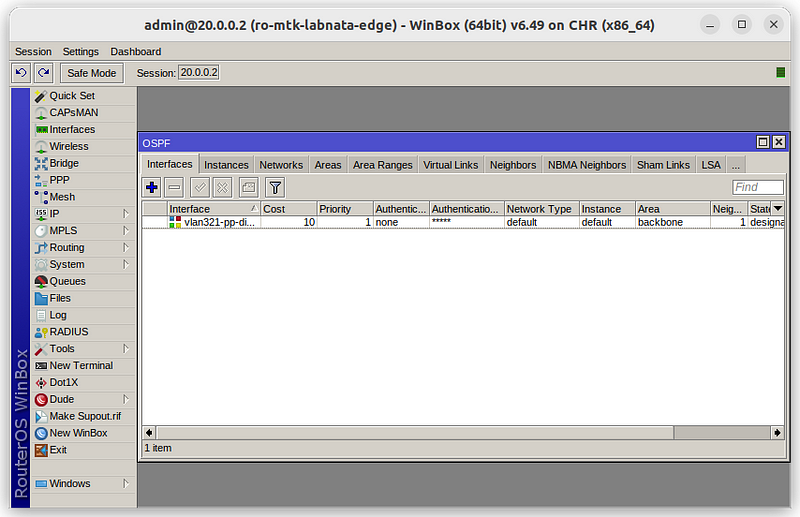

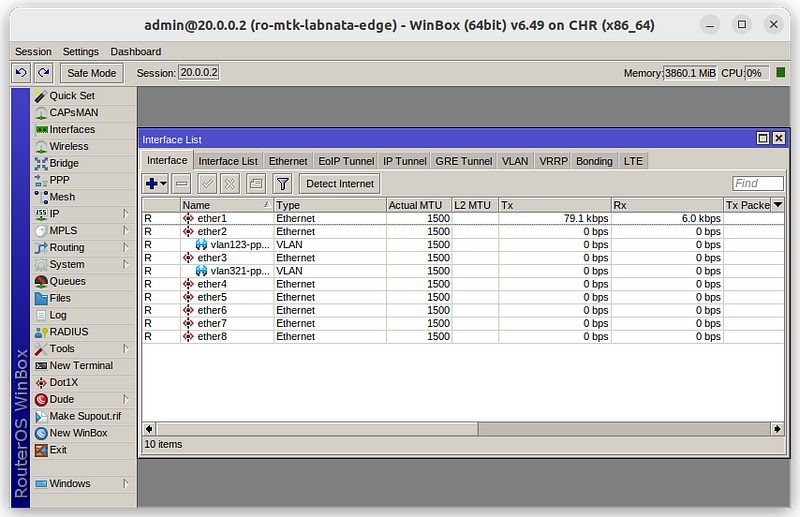

nah pada gambar diatas terlihat 2 Router yang terhubung namun ditengahnya terdapat firewall, untuk apa ? sebagai pelindung pertama atau layer pertama yang akan melakukan filtering jika terjadi sebuah serangan lalu AS yang kita pakai kali ini random saja, kita pakai AS 14045 sebagai AS Internal kita, sedangkan untuk router atasnya (upstream) kita berikan AS 14014 untuk router yang kita pakai adalah Router Mikrotik v6 versi CHR

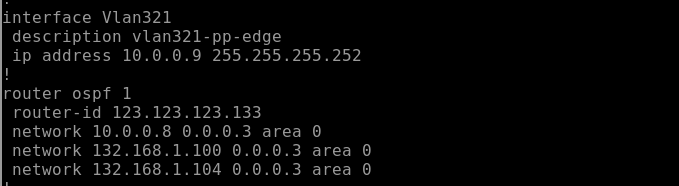

untuk konfigurasi router-edge seperti dibawah ini :

sedangkan router-upstream seperti dibawah ini :

singkatnya konfigurasi diatas menggunakan Interface VLAN123 yang kemudian Routing BGP dengan AS yang disebutkan serta saling terkoneksi melalui port yang ditentukan

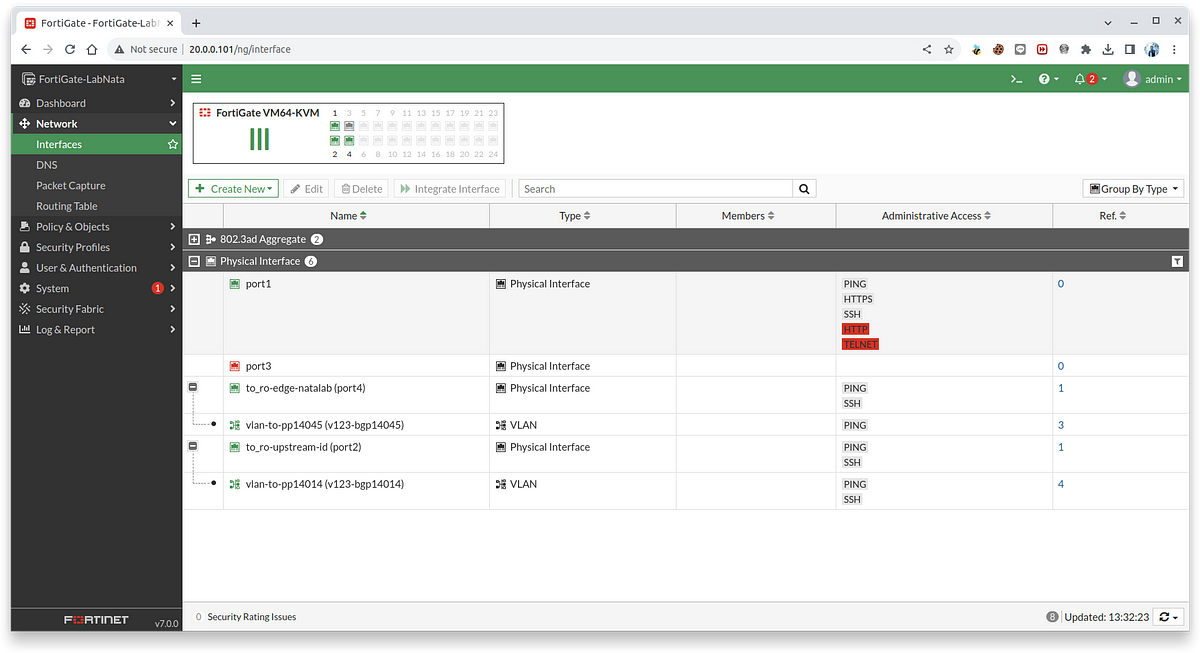

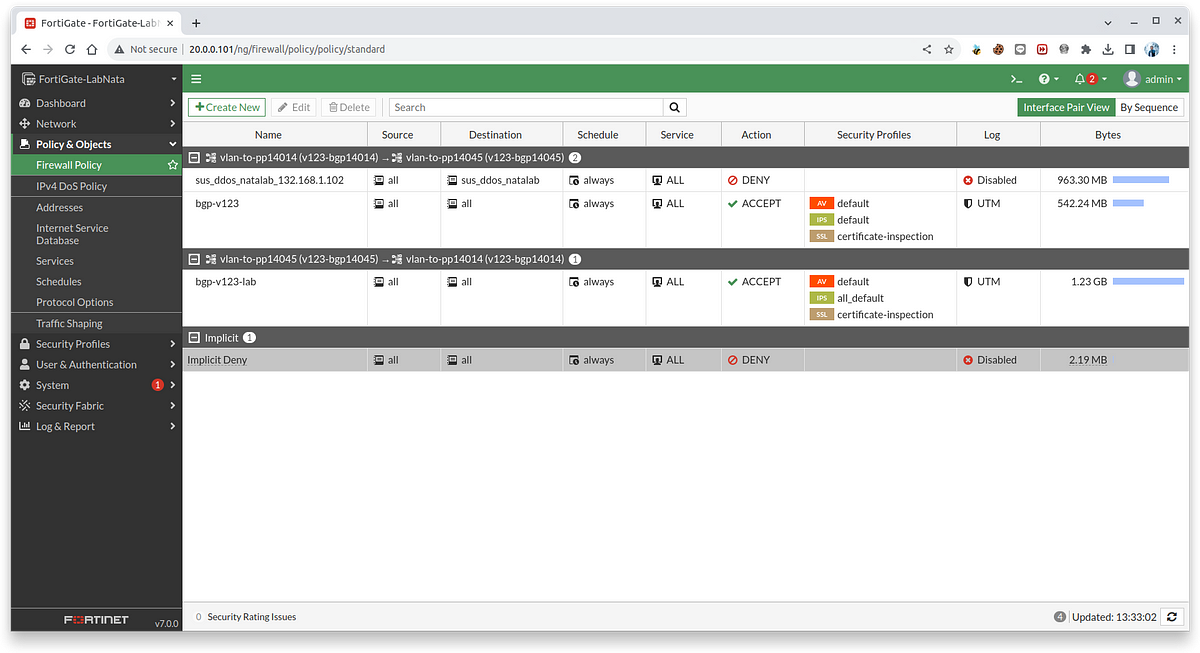

Firewall

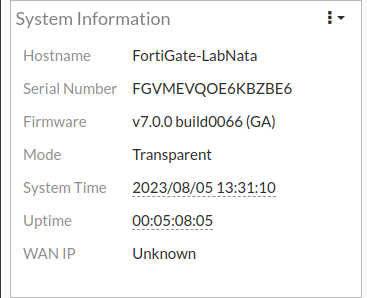

karena terdapat perangkat firewall yang berada di antara 2 router, maka kita perlu melakukan konfigurasi tambahan, dengan merubah konfigurasi default dari firewall yaitu mode NAT menjadi mode Transparent (switch atau Layer 2)

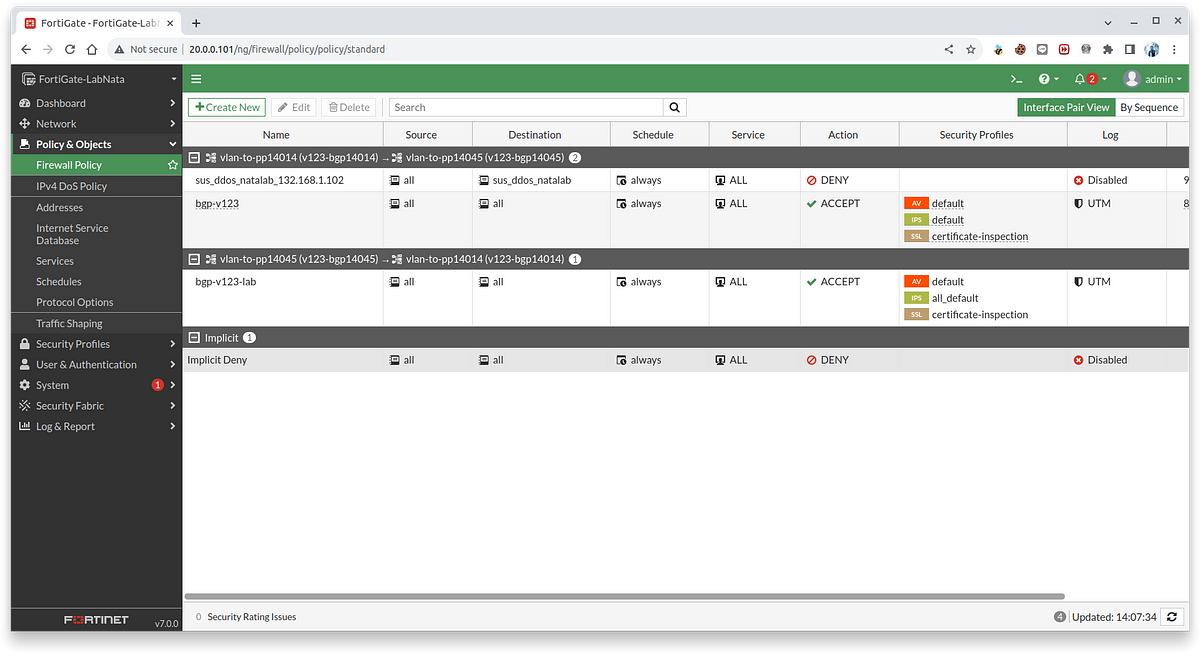

konfigurasi selanjutnya adalah menambahkan interface VLAN dan menambahkan Policy

pada menu Policy kita menambahkan filter untuk VLAN123 yang digunakan untuk proses peering antar 2 router agar kedua router bisa saling terhubung, pastikan untuk VLAN123 action berisi Accept karena jika DENY maka Routing BGP tidak akan berjalan karena terblokir oleh firewall

Routing OSPF

untuk kebutuhan routing jaringan internal, kita cukup menggunakan routing OSPF

VLAN

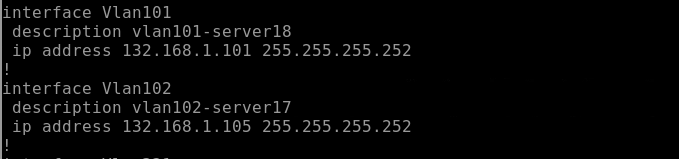

dan untuk konfigurasi VLAN, kita lakukan di Switch Layer 3 sebagai Interface dan di Switch Layer 2 hanya sebagai Trunk dan Access saja

Simulasi DDoS

simulasi yang kita lakukan adalah melakukan DDoS berupa TCP SYN Flood DoS Attack sekaligus cara mencegahnya menggunakan firewall.

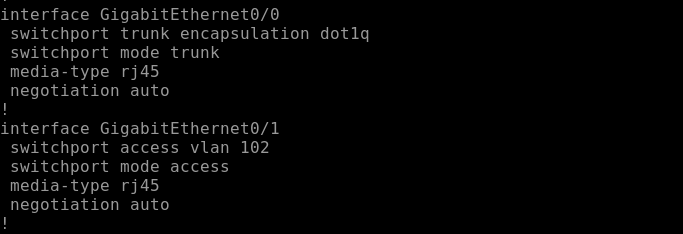

Uji Coba Serangan

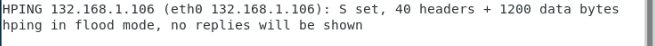

kita akan melakukan uji coba serangan ke Server17 dengan IP 142.168.1.106 kemudian kita lakukan pemantauan di router-edge apakah kita dapat melihat serangan yang terjadi

kita dapat melihat bahwa terdapat traffic sebanyak kurang lebih 12000 dalam beberapa detik saja serta speed nya sampai dengan 42Mb, nah dapat kita pastikan bahwa serangan berhasil masuk ke server17

DDoS Mitigation

nah untuk melakukan DDoS Mitigation, kita akan melakukan konfigurasi pada firewall, firewall yang kita gunakan adalah Fortigate.

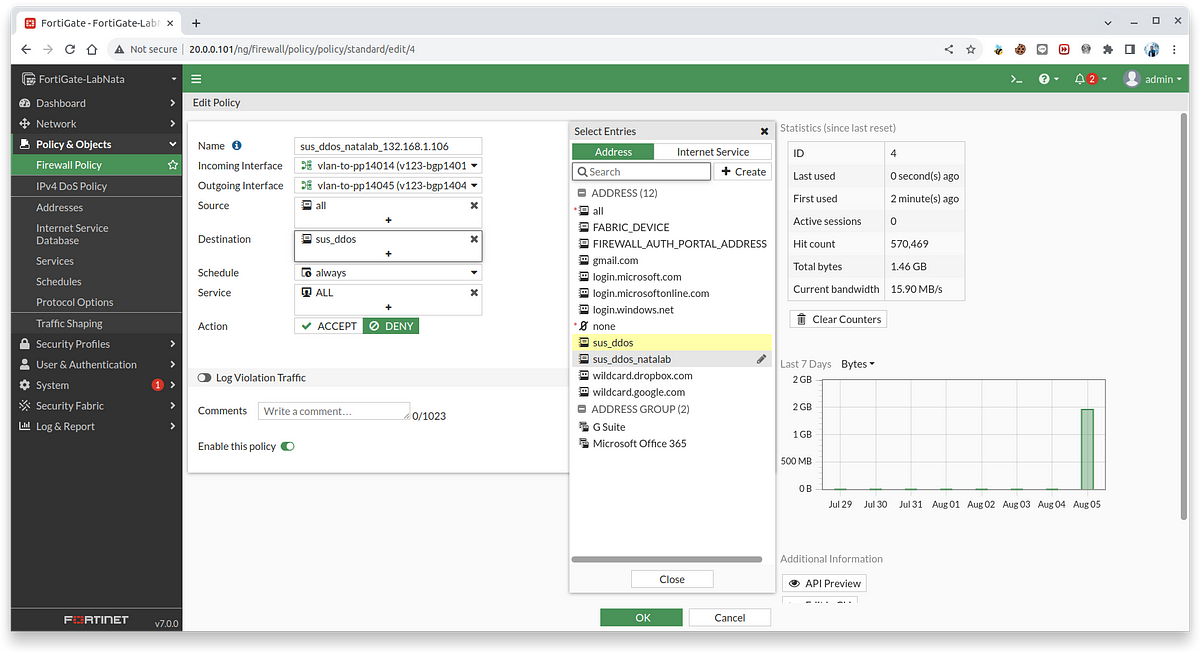

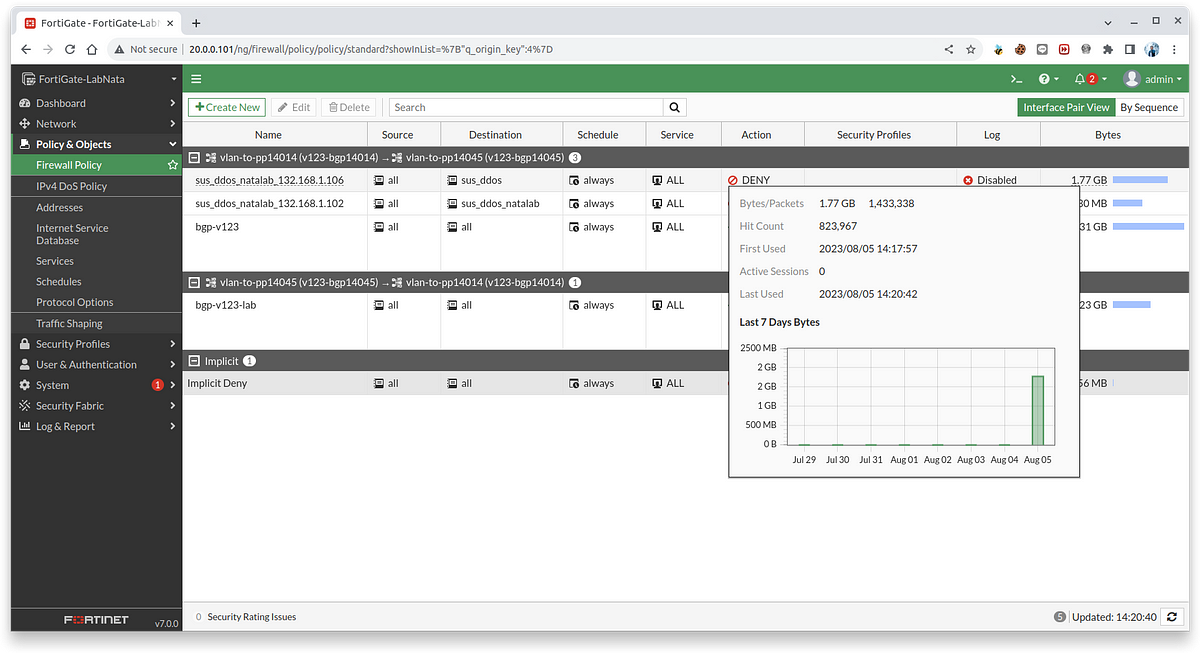

Masuk ke halaman interface Fortigate, kemudian cari menu Policy & Object -> Firewall Policy kemudian Create New

isikan sesuai dengan desain diatas, kemudian jangan lupa untuk destination kita harus menambahkan manual pada menu Select Entries kemudian Create dan masukkan IP dari Server17 kemudian Apply

Notes : nah kenapa IP dari Server17 ? cara ini kita gunakan untuk melakukan proses Blackhole terhadap IP Server17 yang efeknya adalah Server17 tidak akan bisa mengakses internet dan DDoS akan terhenti di firewall.

jangan lupa posisi Policy yang kita tambahkan barusan dipindah kan ke atas sendiri dengan cara drag n drop saja.

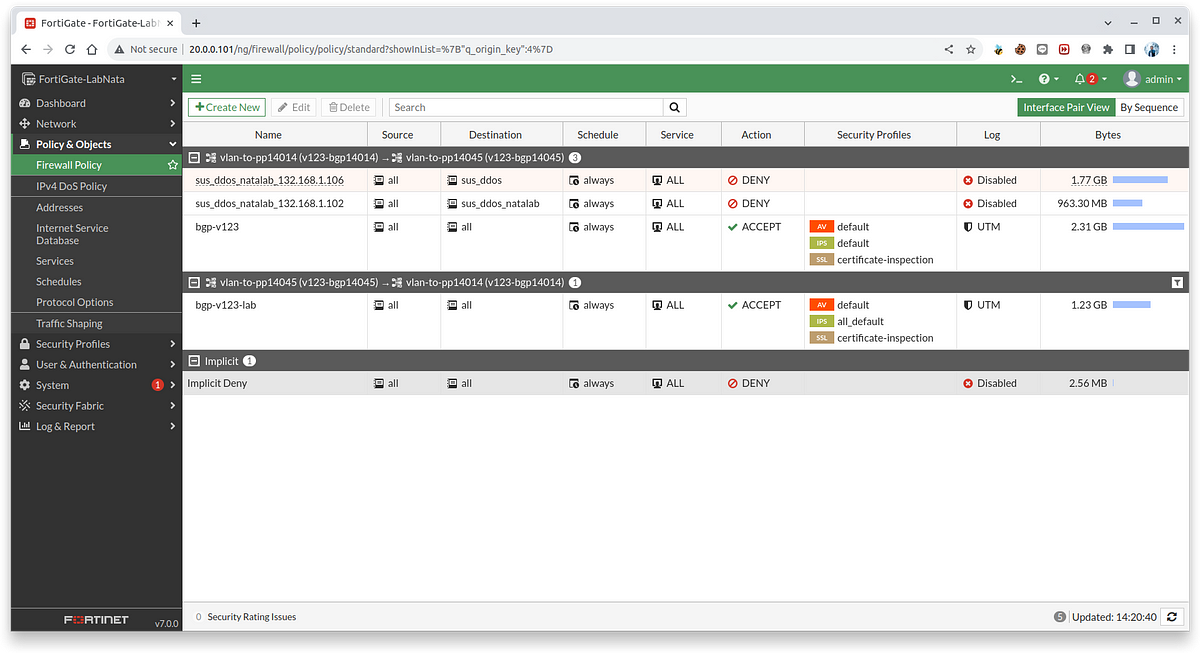

Pengecekan

Setelah dilakukan penambahan policy kita cek apakah serangan sudah terblokir atau belum menggunakan fitur interface pada router-edge

nah bisa kita lihat sekarang serangan sudah terhenti dan tidak ada serangan yang masuk ke Server17.

jika kita perhatikan di halaman firewall policy pada bagian kanan policy yang kita tambahkan akan muncul berapa paket yang telah diblokir oleh firewall

seperti yang terlihat di gambar diatas, serangan sebanyak 1,4 Juta paket sebesar 1,7G telah berhasil terblock oleh firewall.

Kesimpulan

nah untuk kesimpulan nya adalah, serangan yang mengancam terhadap server kita akan sangat berbahaya jika tidak kita lakukan DDoS Mitigation, terlebih akan merusak traffic bahkan merusak perangkat keras kita. oleh karena itu firewall sangat penting untuk berada didalam desain jaringan kita!

feel free komen jika ada salah kata, penjelasan dan lainnya yaa ! selamat membacaa Terimakasih 🙂